近日,科技領(lǐng)域發(fā)生了一起針對(duì)人工智能模型的供應(yīng)鏈攻擊事件,目標(biāo)直指Ultralytics公司的YOLOv11模型。據(jù)悉,該攻擊在12月6日由科技媒體techtarget率先曝光,指出YOLOv11的兩個(gè)具體版本——v8.3.41和v8.3.42,被不法分子植入了加密挖礦軟件。

面對(duì)這一突發(fā)情況,Ultralytics公司迅速采取了行動(dòng),盡管截至報(bào)道發(fā)出時(shí),公司尚未發(fā)布正式的安全公告,但已經(jīng)悄然移除了受影響的兩個(gè)版本,并緊急推出了新版本,以減輕用戶可能遭受的風(fēng)險(xiǎn)。

事件的發(fā)現(xiàn)者是一位名為metrizable的開(kāi)發(fā)者,他在對(duì)比Ultralytics在PyPI的包與其GitHub存儲(chǔ)庫(kù)時(shí),敏銳地察覺(jué)到了異常代碼的存在。隨后,他在GitHub上發(fā)布了帖子,詳細(xì)報(bào)告了這一可疑活動(dòng),引起了業(yè)界的廣泛關(guān)注。

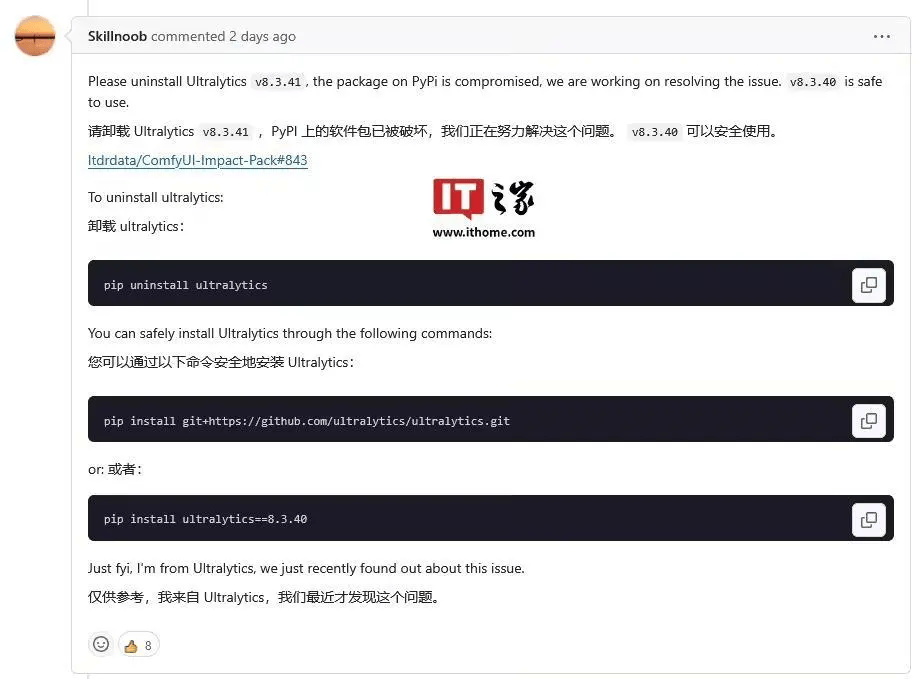

緊接著,Ultralytics團(tuán)隊(duì)中的一名成員,名為“Skillnoob”的開(kāi)發(fā)者,對(duì)metrizable的報(bào)告作出了回應(yīng)。他不僅確認(rèn)了PyPI軟件包已被入侵的事實(shí),還指出v8.3.42版本同樣存在問(wèn)題,并緊急呼吁用戶盡快卸載v8.3.41版本。

在確認(rèn)問(wèn)題后,Ultralytics迅速?gòu)腜yPI中撤下了v8.3.41和v8.3.42兩個(gè)版本,并公開(kāi)聲明v8.3.40及更早版本是安全的,用戶可以繼續(xù)使用。這一舉措旨在穩(wěn)定用戶情緒,同時(shí)減少潛在的安全隱患。

Ultralytics的首席執(zhí)行官Glenn Jocher隨后發(fā)表聲明,指出問(wèn)題源于pypi部署工作流程中的惡意代碼注入。他表示公司已暫停自動(dòng)部署流程,并全面展開(kāi)調(diào)查,以徹底查明事件原因并防止類似事件再次發(fā)生。

為了盡快恢復(fù)用戶的信任,Ultralytics緊接著發(fā)布了YOLO的v8.3.43和v8.3.44版本,聲稱已經(jīng)解決了所有已知的安全問(wèn)題。然而,對(duì)于此次攻擊事件的具體細(xì)節(jié)和后續(xù)影響,公司并未公開(kāi)透露更多信息。

Ultralytics YOLO系列模型作為業(yè)界領(lǐng)先的視覺(jué)人工智能解決方案,一直以其高效和易用性著稱。YOLO(You Only Look Once)系統(tǒng)作為實(shí)時(shí)目標(biāo)檢測(cè)領(lǐng)域的佼佼者,Ultralytics不斷推陳出新,從YOLOv5到Y(jié)OLOv8,再到最新的YOLOv11,每一次迭代都帶來(lái)了性能和功能的顯著提升。然而,此次事件也提醒了所有使用者和開(kāi)發(fā)者,即使是最先進(jìn)的AI模型,在面對(duì)復(fù)雜的網(wǎng)絡(luò)威脅時(shí),也需要時(shí)刻保持警惕。