近日,亞信安全完成了2020年上半年主要威脅事件的回顧分析,相關數據顯示,2020年上半年,勒索病毒、挖礦病毒仍然是最值得關注的安全風險,此外,驅動級木馬紫狐及Emotet銀行木馬再度升級,這為企業用戶帶來了巨大威脅。在必定忐忑的下半年,亞信安全建議用戶加強對于安全威脅事件的關注,強化員工在端點系統和應用層面的網絡風險意識,并部署多層次、全方位的網絡安全解決方案。

勒索病毒強勢來襲 新變種層出不窮

最近幾年,勒索病毒持續占據了安全威脅新聞的“頭版頭條”——今年上半年也不例外。亞信安全監測發現,GlobeImposter、WannaRen、Sodinokibi勒索病毒在鎖住目標主機的系統或是文件,以勒索贖金的同時,躲避安全軟件的封鎖,其全新的變種都已頻繁出現。

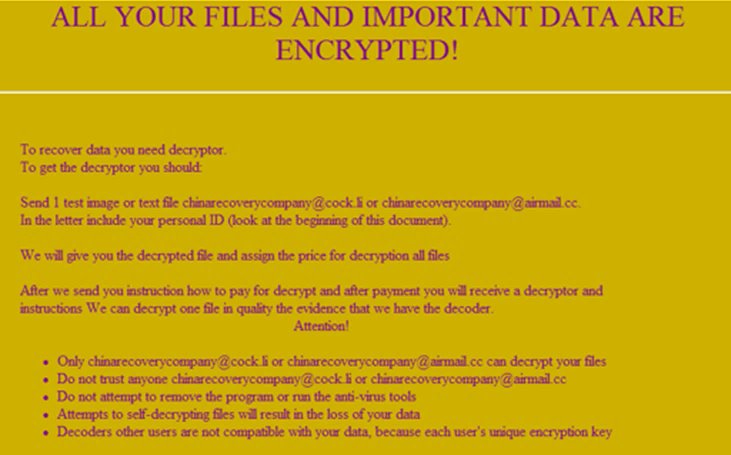

以 GlobeImposter勒索病毒為例,該勒索病毒首次出現于 2017 年,并在接下來的三年中演化了數個版本,催生了“十二主神”、“十二生肖”系列等多個知名變種。今年上半年,GlobeImposter 勒索病毒攜 C4H 強勢來襲,黑客在入侵企業內網之后,會利用RDP/SMB暴力破解以及多種方法以求獲取登錄憑證,以在內網橫向滲透傳播。一旦攻擊成功,該病毒會加密系統中的文件,添加擴展名.C4H,繼而在電腦屏幕中提示勒索信息。

【GlobeImposter勒索病毒變種】

目前,亞信安全防病毒服務器(OSCE)的行為監控功能已經可以有效攔截GlobeImposter、WannaRen、Sodinokibi等勒索病毒變種,并封堵未知的勒索病毒,阻止其對文件進行加密。對于該勒索病毒的防御,亞信安全建議采取3-2-1規則來及時備份重要文件,通過訪問控制限制外部對于關鍵業務數據的訪問,通過補丁管理盡可能降低漏洞攻擊風險,并部署多層次、全方位的網絡安全產品。

挖礦病毒再次活躍 并攀上“新冠”熱點

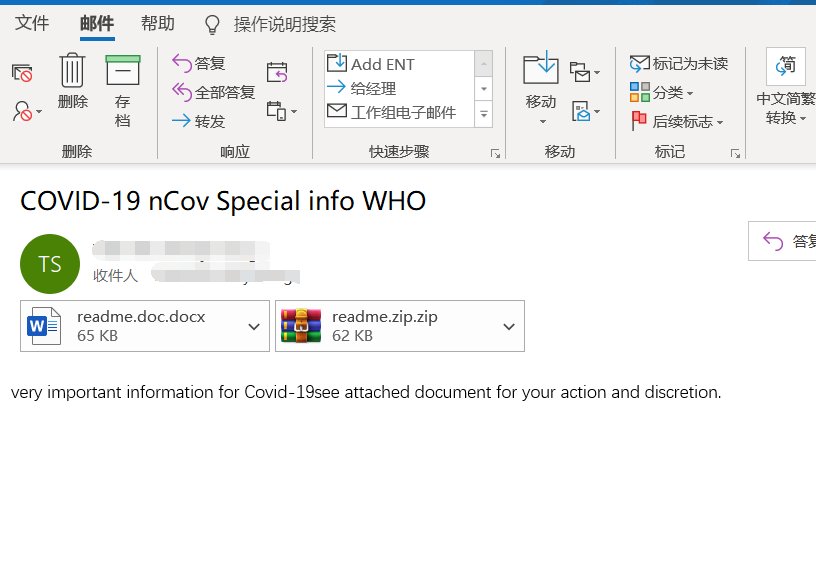

由于比特幣等數字貨幣的價格在今年上半年再度上漲,挖礦病毒也開始活躍起來。其中,利用“新冠病毒”郵件傳播的LemonDuck挖礦病毒尤為值得關注,該病毒會偽裝成“新冠病毒”相關郵件,給受感染主機的聯系人發送電子郵件,利用好奇心誘導收件人點擊攜帶了挖礦病毒的郵件附件。此外,臭名昭著的“黑球”攻擊也在上半年持續,該病毒同樣會偽裝成為“新冠病毒”相關郵件,在感染之后會首先試圖結束殺毒軟件進程,繼而執行挖礦程序。

【利用“新冠病毒”郵件傳播的LemonDuck挖礦病毒】

不僅僅只有 Windows 系統處于挖礦病毒的陰影之下,企業用戶常用的 Linux 系統也在上半年遭到了挖礦病毒的入侵。亞信安全發現,StartMiner挖礦病毒會通過Linux 系統的ssh進行傳播,創建多個包含2start.jpg字符串的惡意定時任務,繼而下載挖礦和Tsunami僵尸網絡。

基于相關威脅事件的觀察和分析亞信安全發現,大量的挖礦病毒傳播都有一個共同點,那就是他們都采用的是社交工程的攻擊方式,以‘新冠’等大家非常關注的熱點事件作為誘餌,并廣泛散播垃圾郵件,吸引受害者點擊。因此,防范挖礦病毒傳播的第一步便是提高員工的網絡安全意識。目前,亞信安全郵件網關產品,已經可以有效攔截高風險的電子郵件;此外,亞信安全高級威脅發現系統 TDA 也可以準確定位到下載惡意病毒的主機,找到攻擊事件進入點,并攔截挖礦病毒攻擊。

除了提升員工的網絡安全意識并部署網絡安全產品與解決方案之外,亞信安全還建議用戶打全系統補丁程序、設置高強度密碼,降低漏洞攻擊、弱口令攻擊帶來的風險。

“紫狐”及Emotet銀行木馬再度升級

在上半年,木馬攻擊也同樣值得大家注意。其中,升級后的“紫狐”木馬已經能夠利用SMB和MSSQL弱口令爆破傳播,并通過產生的惡意回調加載惡意驅動;而誕生于2014年的 Emotet 銀行木馬則依然保持了活躍的攻擊態勢,其最初主要使用網絡嗅探技術竊取數據,后期則通過含有惡意宏代碼的文檔下載記性傳播。值得注意的是,在上半年,此類木馬程序的后臺基礎設施仍然在不斷更新,并應用了流量加密技術。

目前,亞信安全高級威脅發現系統 TDA 已經可以監控到 Emotet 銀行木馬的C&C回調,以及MSSQL弱口令爆破,從而定位到感染源機器,亞信安全Web信譽也已經可以攔截其更新的C2信息,從而幫助用戶更有效地防范此類攻擊。

在風云變幻的2020上半年,亞信安全提出了“安全定義邊界”的發展理念,這不僅指引著亞信安全的技術戰略,同時也為企業級用戶提供了可以借鑒的安全運營理念和落地方案。下一步,亞信安全在做好技術分析的同時,也將為更廣大的用戶提供更加高效智能的安全產品和解決方案,實時播報最新的網絡威脅風險預警,為更多企業數字化業務提供安全保障。