0x01 引言

當(dāng)我們遇到一個(gè)登錄框或者統(tǒng)一授權(quán)登陸(SSO)的時(shí)候,一頓瞎操作,sql注入不成功,賬戶(hù)密碼爆破不出來(lái),源代碼找不到,端口掃描沒(méi)有結(jié)果。此時(shí)總是苦于不知道該如何進(jìn)一步做滲透測(cè)試和漏洞挖掘。筆者遇到一個(gè)有趣的現(xiàn)象,就是登陸后才可以看得見(jiàn)的js文件是可以未授權(quán)訪問(wèn)的。

0X02 初步探測(cè)

利用掃描工具探測(cè)存在的路徑。

• 目錄存在會(huì)返回403:

• 目錄不存在則返回404:

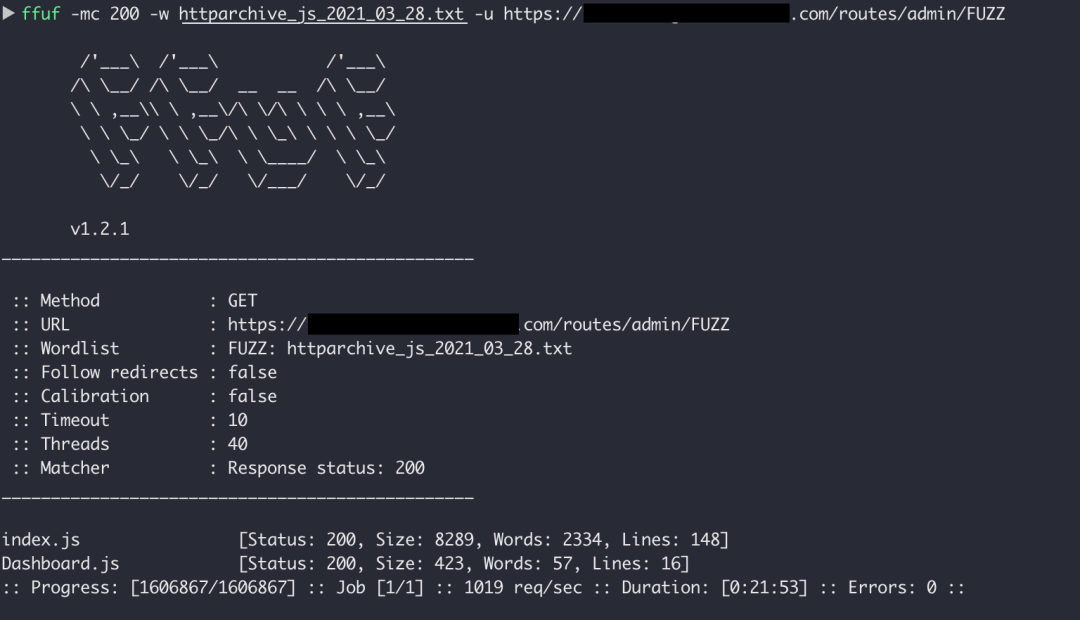

經(jīng)過(guò)遞歸爆破以后發(fā)現(xiàn)了個(gè)有趣的路徑:

/routes/admin/

0X03 js文件爆破

0X04 利用linkfinder發(fā)現(xiàn)api接口

發(fā)現(xiàn)一處有趣的api,但是由于缺少必要參數(shù),沒(méi)有任何響應(yīng)。

0x05 Fuzz請(qǐng)求參數(shù)

掏出我的祖?zhèn)鞔笞值洌琭uzz一波:

• 參數(shù)不存在返回200

• 參數(shù)存在返回500

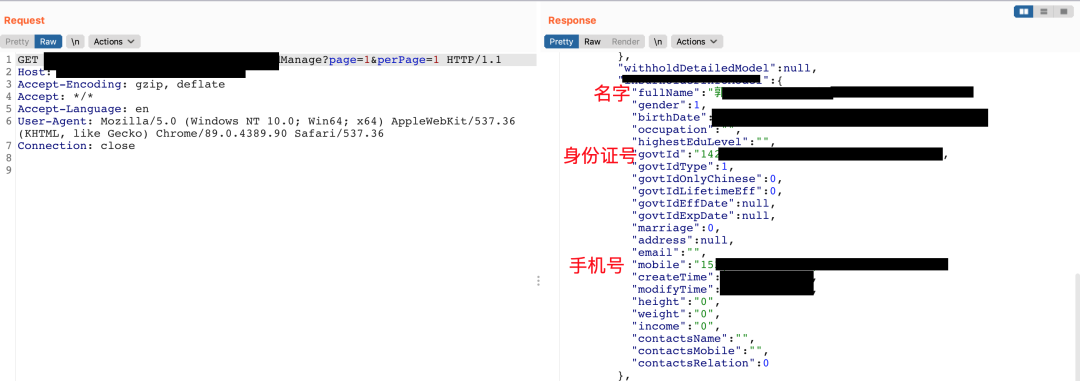

最終構(gòu)造出來(lái)的請(qǐng)求:

暴露了大量敏感信息,經(jīng)廠商評(píng)定,嚴(yán)重漏洞。

0x06 小結(jié)

目錄探測(cè) --> js文件爆破 --> api提取 --> 參數(shù)fuzz --> 發(fā)現(xiàn)漏洞 --> 獲得賞金