一、文件排查

1)開機啟動有無異常文件

【文件】→【運行】→【msconfig】

2)各個盤下的temp(tmp)相關(guān)目錄下查看有無異常文件:windows產(chǎn)生的臨時文件:

3)Recnt是系統(tǒng)文件夾,里面存放著你最近使用的文檔的快捷方式,查看用戶recent相關(guān)文件,通過分析最近打開分析可疑文件:

【開始】→【運行】→【%UserProfile%、Recent】

4)根據(jù)文件夾內(nèi)文件列表時間進行排序,查找可疑文件。當然也可以搜索指定日期范圍的文件及文件:

Windows Server 2008 R2

Windows 10

5)查看文件時間,創(chuàng)建時間、修改時間、訪問時間,黑客通過菜刀類工具改變的是修改時間。所以如果修改時間在創(chuàng)建時間之前明顯是可疑文件

二、端口、進程排查

1)netstat -ano //查看目前的網(wǎng)絡(luò)連接,定位可疑的ESTABLISHED

netstat //顯示網(wǎng)絡(luò)連接、路由表和網(wǎng)絡(luò)接口信息;

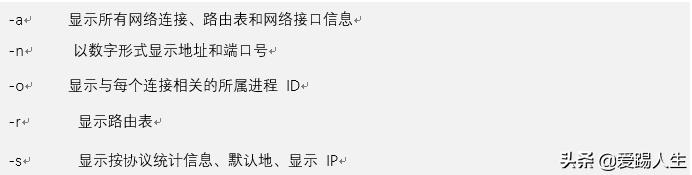

參數(shù)說明:

常見的狀態(tài)說明:

LISTENING //傾聽狀態(tài)

ESTABLISHED //建立連接

CLOSE_WAIT //對方主動關(guān)閉連接或網(wǎng)絡(luò)異常異常連接中斷

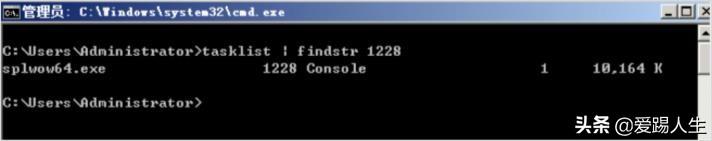

2)根據(jù)netstat定位出的pid,再通過tasklist命令進行進程定位

tasklist //顯示運行在本地或遠程計算機上的所有進程;

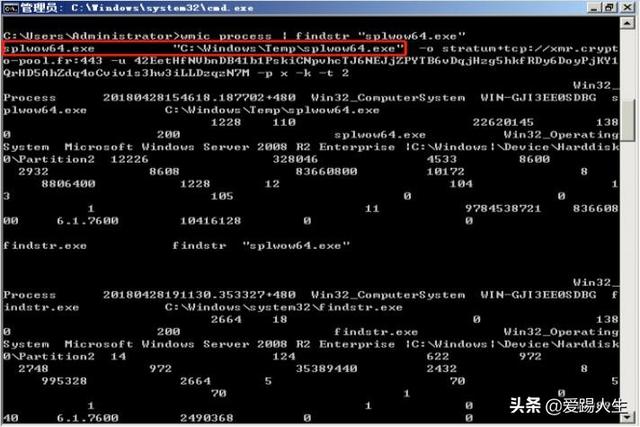

3)根據(jù)wmic process獲取進程的全路徑(注:任務(wù)管理器也可以定位到進程路徑)

小技巧:

①查看端口對應(yīng)的PID: netstat -ano | findstr "port"

②查看進程對應(yīng)的PID:任務(wù)管理器--查看--選擇列--PID 或者 tasklist | findstr "PID"

③查看進程對應(yīng)的程序位置:

任務(wù)管理器--選擇對應(yīng)進程--右鍵打開文件位置

運行輸入 wmic,cmd界面 輸入 process d、tasklist /svc 進程--PID--服務(wù)

④查看Windows服務(wù)所對應(yīng)的端口:

%system%/system32/drivers/etc/services(一般%system%就是C:Windows)

三、系統(tǒng)信息排查

1)查看環(huán)境變量的設(shè)置

【我的電腦】→【屬性】→【高級系統(tǒng)設(shè)置】→【高級】→【環(huán)境變量】

排查內(nèi)容:temp變量的所在位置的內(nèi)容;后綴映射PATHEXT是否包含有非windows的后綴;有沒有增加其他的路徑到PATH變量中(對用戶變量和系統(tǒng)變量都要進行排查)。

2)Windows計劃任務(wù)

【程序】→【附件】→【系統(tǒng)工具】→【任務(wù)計劃程序】

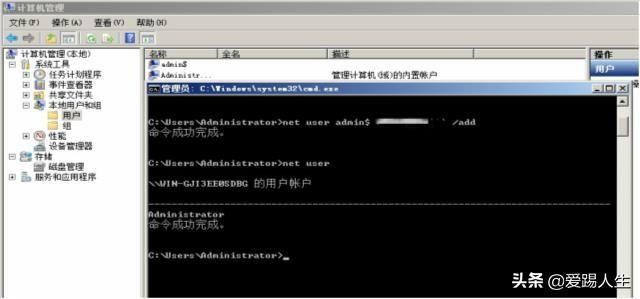

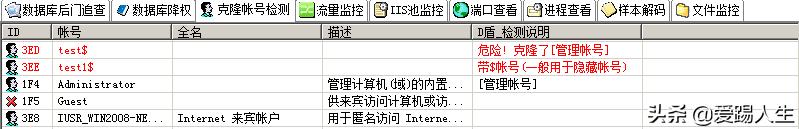

3)Windows賬戶信息,如隱藏賬號、克隆賬號等

【開始】→【運行】→【compmgmt.msc】→【本地用戶和組】→【用戶】(用戶以$結(jié)尾的為隱藏用戶,如:admin$)

a)打開注冊表 ,查看管理員對應(yīng)鍵值。

b)使用D盾_web查殺工具,集成了對克隆賬號檢測的功能。

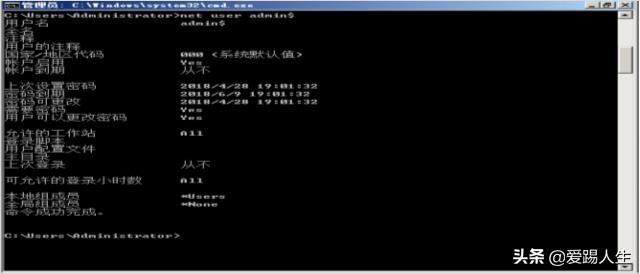

命令行方式:net user,可直接收集用戶信息(此方法看不到隱藏用戶),若需查看某個用戶的詳細信息,可使用命令net user username:

4)查看服務(wù)器是否存在可疑賬號、新增賬號

打開 cmd 窗口,輸入lusrmgr.msc命令,查看是否有新增/可疑的賬號,如有管理員群組的(Administrators)里的新增賬戶,如有,請立即禁用或刪除掉。

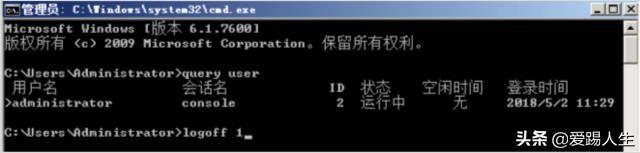

5)查看當前系統(tǒng)用戶的會話

使用query user查看當前系統(tǒng)的會話,比如查看是否有人使用遠程終端登錄服務(wù)器:

logoff //踢出該用戶

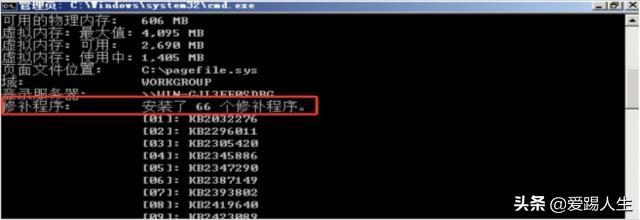

6)查看systeminfo信息,系統(tǒng)版本以及補丁信息

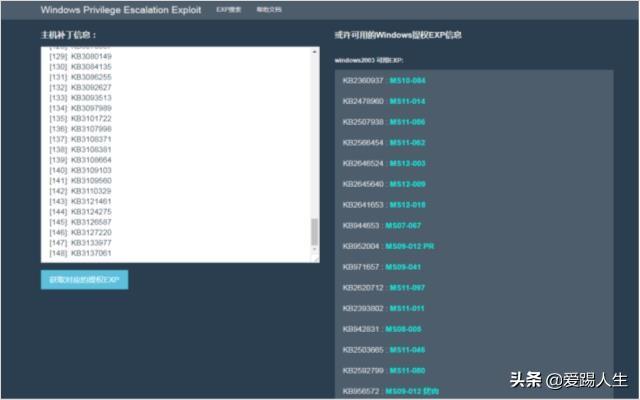

例如系統(tǒng)的遠程命令執(zhí)行漏洞 MS17-010(永恒之藍)、MS08-067、MS09-001等。若進行漏洞比對,建議自建使用 Windows-Privilege-Escalation-Exploit:

Github 源碼:https://github.com/neargle/win-powerup-exp-index

7)結(jié)合日志,查看管理員登錄時間、用戶名是否存在異常

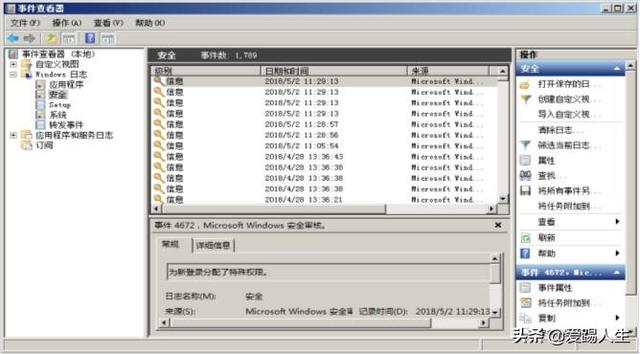

a)Win+R打開運行,輸入"eventvwr.msc",回車運行,打開"事件查看器"。

b)導(dǎo)出Windows日志--安全,利用Log Parser進行分析。

四、工具排查

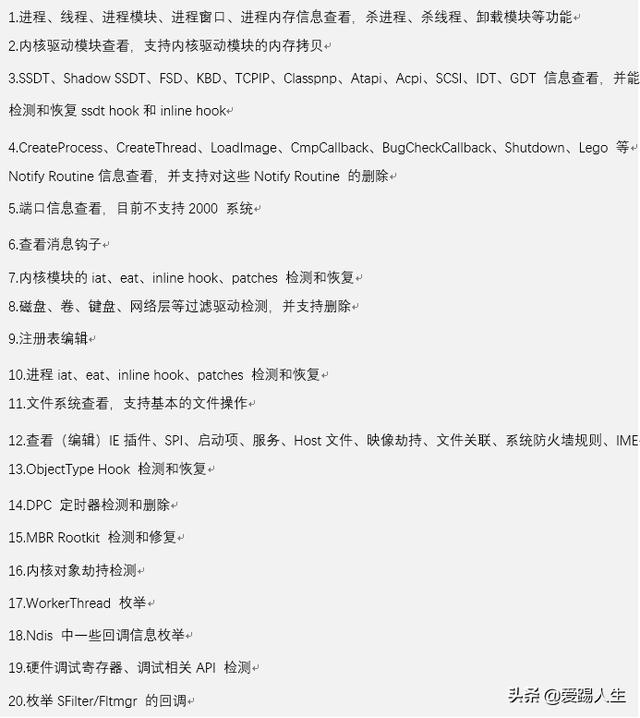

1)PC Hunter

PC Hunter是一個Windows系統(tǒng)信息查看軟件

下載地址:

功能列表如下:

PC Hunter 數(shù)字簽名顏色說明:

黑色:微軟簽名的驅(qū)動程序;

藍色:非微軟簽名的驅(qū)動程序;

紅色:驅(qū)動檢測到的可疑對象,隱藏服務(wù)、進程、被掛鉤函數(shù);

注:最簡單的使用方法,根據(jù)顏色去辨識?可疑進程,隱藏服務(wù)、被掛鉤函數(shù):紅色,然后根據(jù)程序右鍵功能去定位具體的程序和移除功能。根據(jù)可疑的進程名等進行互聯(lián)網(wǎng)信息檢索然后統(tǒng)一清除并關(guān)聯(lián)注冊表。

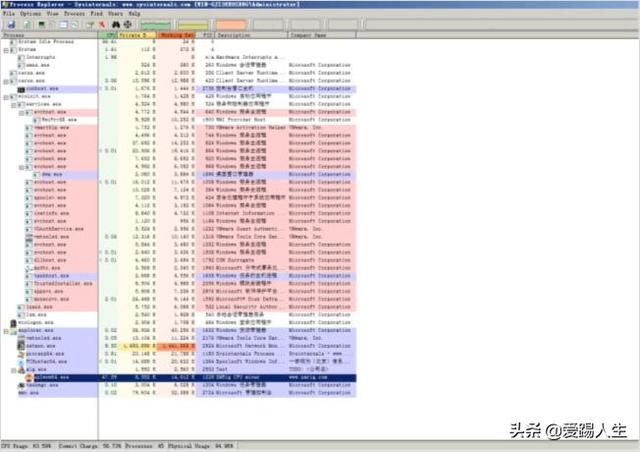

2)ProcessExplorer

Windows系統(tǒng)和應(yīng)用程序監(jiān)視工具:

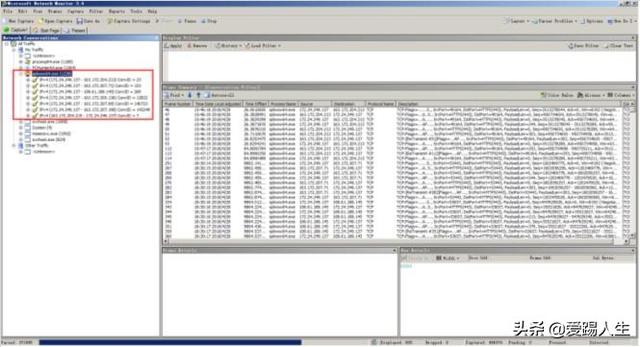

3)Microsoft Network Monitor

一款輕量級網(wǎng)絡(luò)協(xié)議數(shù)據(jù)分析工具:

五、日志排查

1)Windows登陸日志排查

①打開事件管理器

【開始】→【管理工具】→【事件查看】

【開始】→【運行】→【eventvwr】

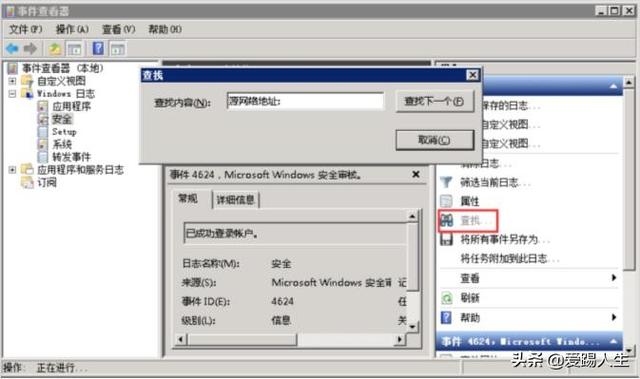

②主要分析安全日志,可以借助自帶的篩選功能

可以把日志導(dǎo)出為文本格式,然后使用 notepad++ 打開,使用正則模式去匹配遠程登錄過的IP地址,在界定事件日期范圍的基礎(chǔ)。

正則:

((?:(?:25[0-5]|2[0-4]d|((1d{2})|([1-9]?d))).){3}(?:25[0-5]|2[0-4]d|((1d{2})|([1-9]?d))))

這樣就可以把界定事件日期事件快速檢索出來進行下一步分析。

③WEB訪問日志

a)找到中間件的web日志,打包到本地方便進行分析;

b)推薦工具:Window下,推薦用 EmEditor 進行日志分析,支持大文本,搜索效率還不錯。

webshell查殺工具有以下幾種:

D盾_Web查殺:http://www.d99net.net/index.asp

河馬webshell查殺:http://www.shellpub.com

深信服Webshell網(wǎng)站后門檢測工具:

Safe3:http://www.uusec.com/webshell.zip