<一> 所需工具

1: Kali-linux-2017

2: ettercap 0.8.2

3: web 服務(wù)器, 這里以 node 為例

<二> 原理

1: DNS劫持又稱域名劫持,是指在劫持的網(wǎng)絡(luò)范圍內(nèi)攔截域名解析的請求

2: 局域網(wǎng)劫持, 攻擊者通過偽裝成網(wǎng)關(guān), 劫持受害者的網(wǎng)絡(luò)請求, 將網(wǎng)絡(luò)請求攔截到指定的服務(wù)器

<三> 步驟

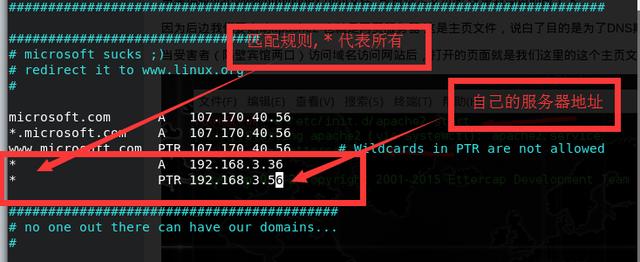

01: 修改 errercap 的配置文件 => vim /etc/ettercap/etter.dns ( A和PTR 指向的地址一般相同 )

02: 用 node.js 書寫自己的服務(wù)器并啟動(dòng), 這里支持任何可以在局域網(wǎng)內(nèi)訪問的服務(wù)器

const http = require("http");

let server = http.createServer(function (req, res) {

res.end("<h1>HELLO</h1>");

}).listen("80", "192.168.3.36");

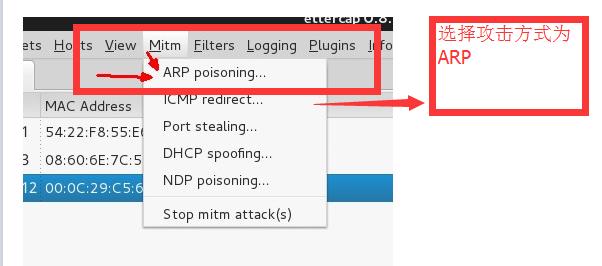

03: 啟動(dòng) ettercap 圖像化界面 => ettercap -G

04: 如果沒有成功, 可以打開 ettercap的配置文件 => vim /etc/ettercap/etter.conf

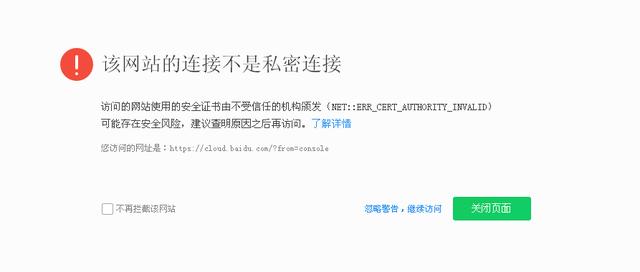

06: 目前主流的瀏覽器都對(duì) https 做了驗(yàn)證, 所以對(duì)于 https 協(xié)議的網(wǎng)站, 都會(huì)彈出警告界面

07: 即使用戶勾選不在攔截, 繼續(xù)訪問, 在地址欄也會(huì)出現(xiàn)錯(cuò)誤地址的警告

08: 解決以上問題, 攻擊者也需要準(zhǔn)備 https 協(xié)議的網(wǎng)站

原文轉(zhuǎn)自:https://www.cnblogs.com/lovling/p/8116867.html