在前面的技術(shù)貼中,華安重點(diǎn)介紹了Anti-DDoS解決方案引流回注的實(shí)現(xiàn)。小伙伴們看完后紛紛表現(xiàn)出很大的興趣,但配置完成就能確保引流回注的功能可用了嗎?本文將通過(guò)對(duì)引流和回注功能的驗(yàn)證,來(lái)排查路由器、檢測(cè)設(shè)備、清洗設(shè)備和ATIC的各項(xiàng)配置是否正確。

0x01 前期準(zhǔn)備

組網(wǎng)示意圖

準(zhǔn)備環(huán)境

1. 一個(gè)外網(wǎng)PC,在upper-layer network上。

2. 一個(gè)內(nèi)網(wǎng)Web服務(wù)器,在protected network中。

3. 通過(guò)外網(wǎng)PC向Web服務(wù)器發(fā)送SYN報(bào)文。

0x02 測(cè)試步驟

1. 通過(guò)PC可以成功訪問(wèn)Web服務(wù)器。

2. 將Web服務(wù)器IP地址加入防護(hù)對(duì)象,并且關(guān)聯(lián)檢測(cè)和清洗設(shè)備。

a. 選擇“防御 > 策略配置 > 防護(hù)對(duì)象”。在“防護(hù)對(duì)象列表”界面,單擊“創(chuàng)建”,配置防護(hù)對(duì)象的基本信息。

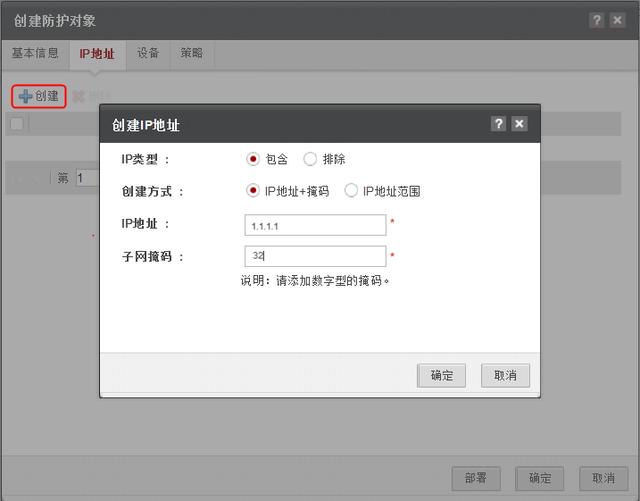

b. 在“創(chuàng)建防護(hù)對(duì)象”界面,單擊“IP地址”頁(yè)簽。單擊“創(chuàng)建”,配置自定義防護(hù)對(duì)象的IP地址。

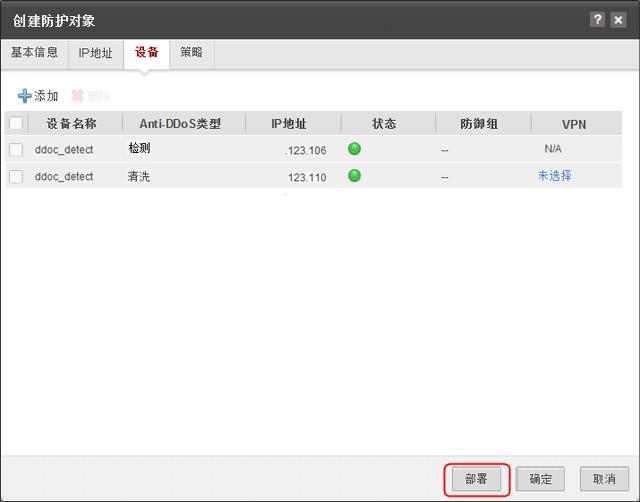

c. 單擊“設(shè)備”頁(yè)簽,為防護(hù)對(duì)象關(guān)聯(lián)AntiDDoS設(shè)備。選中設(shè)備前的復(fù)選框,單擊“確定”。

d. 單擊“確定”,在ATIC管理中心上完成創(chuàng)建防護(hù)對(duì)象;單擊“部署”,將防護(hù)對(duì)象配置直接部署到AntiDDoS設(shè)備。

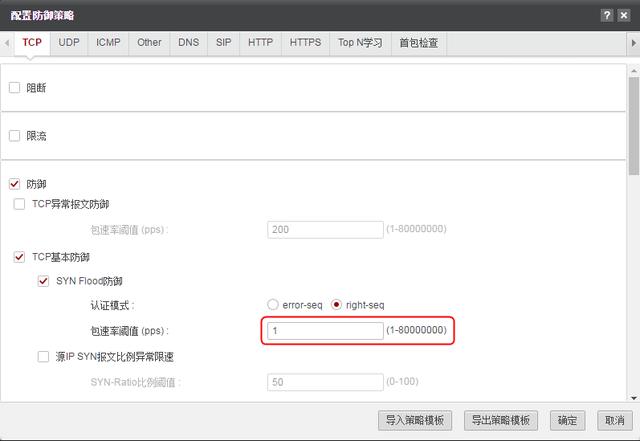

3. 修改檢測(cè)設(shè)備的SYN Flood防御閾值為1,修改清洗設(shè)備的SYN Flood防御閾值為1。

a. 選擇“防御 > 策略配置 > 防護(hù)對(duì)象”。單擊防護(hù)對(duì)象對(duì)應(yīng)的按鈕,將引流模式和防御模式修改為“自動(dòng)執(zhí)行”。

b. 在“防御策略”頁(yè)簽中,單擊“操作”列的設(shè)置按鈕。選擇“TCP”頁(yè)簽,修改檢測(cè)設(shè)備的SYN Flood防御閾值為1,修改清洗設(shè)備的SYN Flood防御閾值為1。

c. 如果部署狀態(tài)變化為“部分部署”,則需要重新部署。

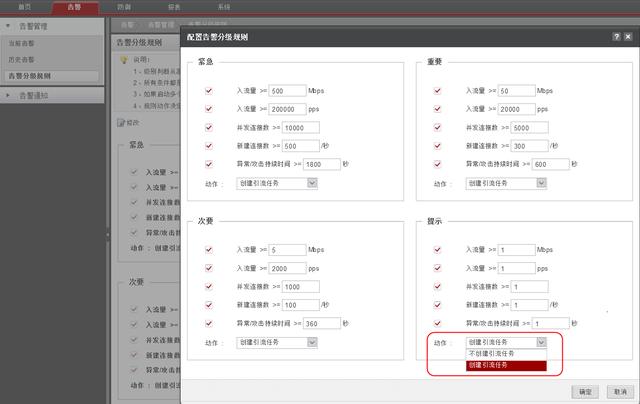

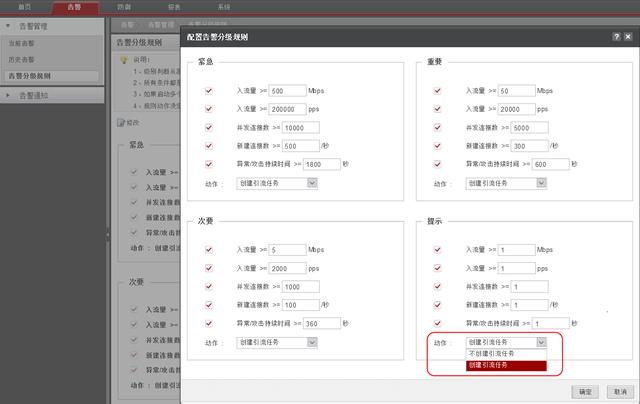

4. 為了避免測(cè)試不產(chǎn)生任何效果,需要選擇“告警 >告警管理 > 告警分級(jí)規(guī)則”。單擊“修改”,允許小流量觸發(fā)告警:缺省和修改的過(guò)程。

注意:測(cè)試結(jié)束后需要改回來(lái),避免產(chǎn)生過(guò)多的告警。

5. 通過(guò)外網(wǎng)PC持續(xù)訪問(wèn)Web服務(wù)器(F5)。

0x03 期望的測(cè)試結(jié)果

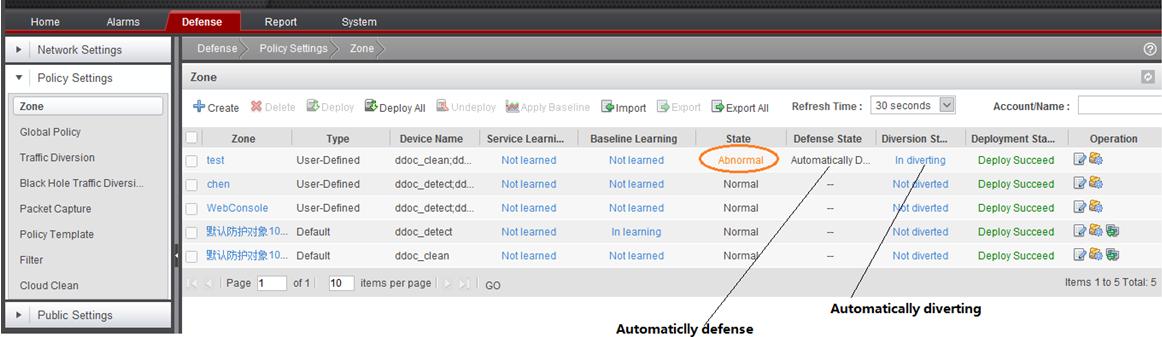

1. ATIC上發(fā)現(xiàn)防護(hù)對(duì)象異常狀態(tài),點(diǎn)擊進(jìn)去后可以看到檢測(cè)設(shè)備異常。

2. 點(diǎn)擊F5持續(xù)發(fā)送SYN報(bào)文。

3. 選擇“報(bào)表 > 專(zhuān)項(xiàng)報(bào)表 > 流量分析”,選擇“流量對(duì)比”頁(yè)簽。從下拉列表中選擇檢測(cè)設(shè)備或清洗設(shè)備,分別查看相對(duì)應(yīng)的報(bào)表。檢測(cè)設(shè)備和清洗設(shè)備的報(bào)表中都可以看到流量。

0x04 測(cè)試原理

- 檢測(cè)設(shè)備配置的SYN Flood防御閾值為1,當(dāng)開(kāi)始發(fā)送SYN報(bào)文后,流量超過(guò)檢測(cè)設(shè)備的閾值,觸發(fā)檢測(cè)設(shè)備發(fā)送異常告警給ATIC。

- ATIC生成一條到內(nèi)網(wǎng)IP地址的靜態(tài)路由,通過(guò)BGP發(fā)送給對(duì)端的路由器,路由器就會(huì)將發(fā)送向內(nèi)網(wǎng)的流量引向AntiDDoS設(shè)備。

- AntiDDoS接收到內(nèi)網(wǎng)的流量后,再通過(guò)接口的策略路由,把流量回注給路由器,路由器通過(guò)策略路由將報(bào)文轉(zhuǎn)發(fā)至交換機(jī),最后到達(dá)Web服務(wù)器。

- 反向的流量則不經(jīng)過(guò)AntiDDoS,而是直接從路由器發(fā)送出去。

0x05 故障排查

1. 當(dāng)ATIC上沒(méi)有發(fā)現(xiàn)異常時(shí),故障排查可分為:檢查設(shè)備自身、檢查中間鏈路上是否有設(shè)備攔截了日志以及檢查ATIC服務(wù)器是否正常三部分。

a. 檢測(cè)設(shè)備自身檢查。流量是否經(jīng)過(guò)了檢測(cè)設(shè)備,可以通過(guò)查詢(xún)報(bào)表看是否有對(duì)應(yīng)的流量信息。

如果有流量,需要看流量是否超過(guò)配置的閾值(pps)。

如果沒(méi)有流量,需要檢查設(shè)備的配置:

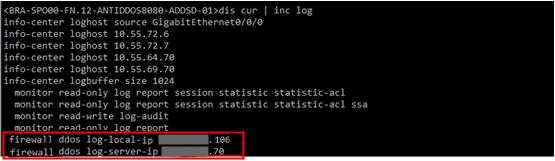

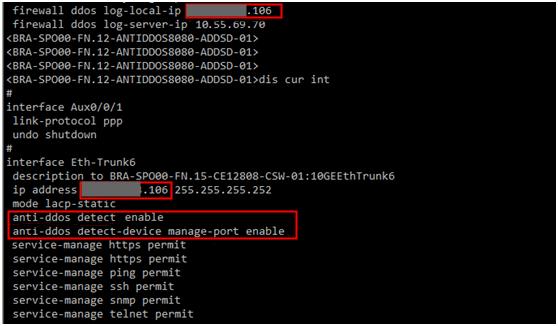

設(shè)備的檢測(cè)口是否配置了檢測(cè)功能,正確配置了檢測(cè)功能如下圖所示。

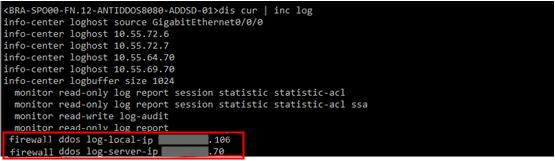

查看檢測(cè)設(shè)備上配置的與ATIC通訊的IP是否正確。

設(shè)備與ATIC通信的接口需要配置。

b. 檢查中間鏈路上是否有設(shè)備攔截了日志。設(shè)備與ATIC之間的防火墻需要開(kāi)啟如下端口:

源設(shè)備 源端口 目的設(shè)備 目的端口 協(xié)議 端口說(shuō)明 Device 1024-65535 ATIC 162

SNMP

TRAP(UDP)

SNMPtrap端口 Device 1024-65535 ATIC采集器 9110 UDP 接收流量日志的端口 Device1024-65535 ATIC采集器 9112 UDP 接收抓包日志的端口 Device 1024-65535 ATIC 514UDP

Syslog日志接收端口

ATIC 1024-65535 Device 161 SNMP 設(shè)備SNMP管理端口 ATIC 1024-65535 Device23 Telent 設(shè)備Telent管理端口 ATIC 1024-65535 Device 22 SSH 設(shè)備SSH管理端口ATIC 1024-65535 Device 21 FTP 設(shè)備FTP管理端口

c. ATIC是否工作正常。

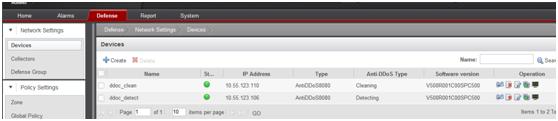

- 查看采集器和設(shè)備是否正常。

- 嘗試同步一下設(shè)備的配置,不影響業(yè)務(wù)。

說(shuō)明:如果采集器處于離線狀態(tài),需要登錄到ATIC的服務(wù)器上,查看對(duì)應(yīng)的服務(wù)是否都已經(jīng)啟動(dòng)。

2. ATIC上有異常,但沒(méi)有發(fā)生引流。

a. 檢查如下引流的條件是否滿(mǎn)足。

b. 查看引流任務(wù)是否生成。

c. 查看引流任務(wù)是否下發(fā)到設(shè)備。

d. 檢查路由器和AntiDDoS的BGP設(shè)置。

3. 發(fā)生了引流,但是清洗設(shè)備看不到流量信息。

a. 接口是否開(kāi)啟流量統(tǒng)計(jì)和清洗功能。

b. 檢查清洗設(shè)備的配置,發(fā)送日志的IP地址和ATIC的IP地址是否正確。

c. 檢查中間鏈路上是否有設(shè)備攔截了日志。

請(qǐng)參考上文:“中間鏈路上是否有設(shè)備攔截了日志”部分。

d. ATIC是否工作正常。

請(qǐng)參考上文:“ATIC是否工作正常”部分。