導語

近日,一種新的Magecart卡片竊取行動引起了安全研究人員的關(guān)注。黑客利用在線零售商的404錯誤頁面,隱藏惡意代碼,竊取顧客的信用卡信息。這種創(chuàng)新的手法讓人們對網(wǎng)絡(luò)安全問題更加警惕。本文將揭示黑客的行動方式,以及如何保護自己的信用卡信息。

隱藏在404頁面的惡意代碼

研究人員發(fā)現(xiàn),黑客利用三種不同的變體進行這一竊取行動。除了將代碼隱藏在html圖像標簽的''屬性中,以及偽裝成Meta Pixel代碼片段外,黑客還將注意力集中在Magento和WooCommerce網(wǎng)站上。一些知名的食品和零售組織成為了黑客的目標。

當訪問的網(wǎng)頁不存在、已被移動或鏈接失效時,網(wǎng)站通常會顯示404錯誤頁面。Magecart黑客利用默認的“404 Not Found”頁面來隱藏和加載惡意的竊取信用卡信息的代碼。這種手法在之前的攻擊中尚未出現(xiàn)過,被研究人員稱為“高度創(chuàng)新”。

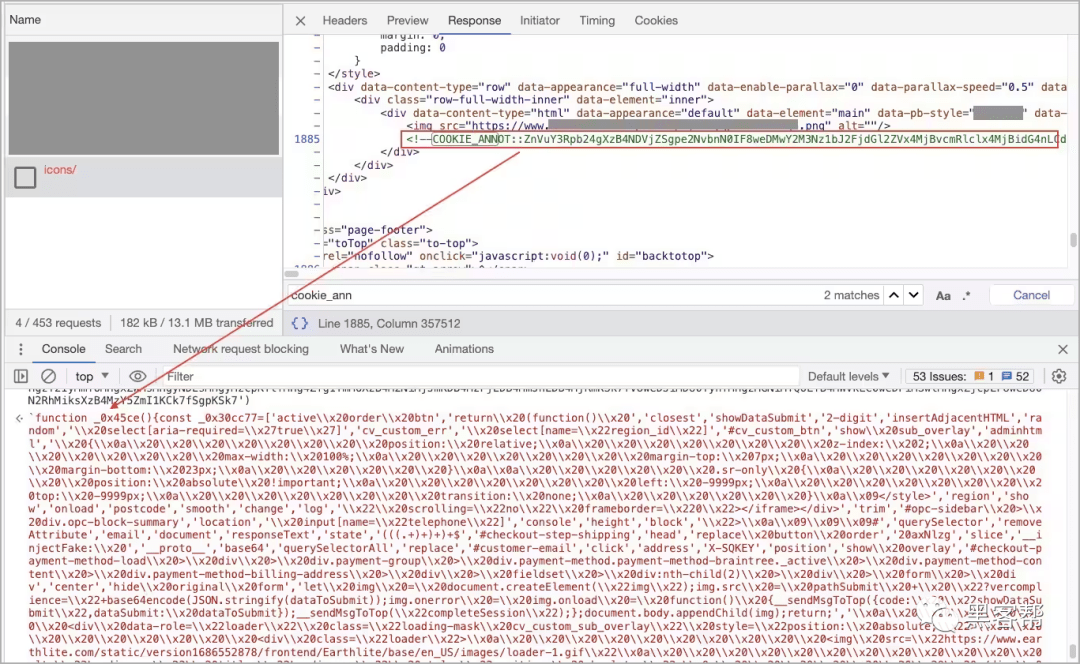

研究人員最初以為這個竊取者已經(jīng)停止活動,或者Magecart團伙犯了配置錯誤。然而,經(jīng)過更仔細的調(diào)查,他們發(fā)現(xiàn)竊取者在返回的404頁面的HTML中使用了正則表達式匹配特定字符串的方法。當在頁面上找到該字符串時,AkamAI發(fā)現(xiàn)了一個隱藏在注釋中的拼接的編碼字符串。解碼后,發(fā)現(xiàn)其中隱藏了JAVAScript竊取器,它出現(xiàn)在所有的404頁面中。

偽造表單竊取信用卡信息

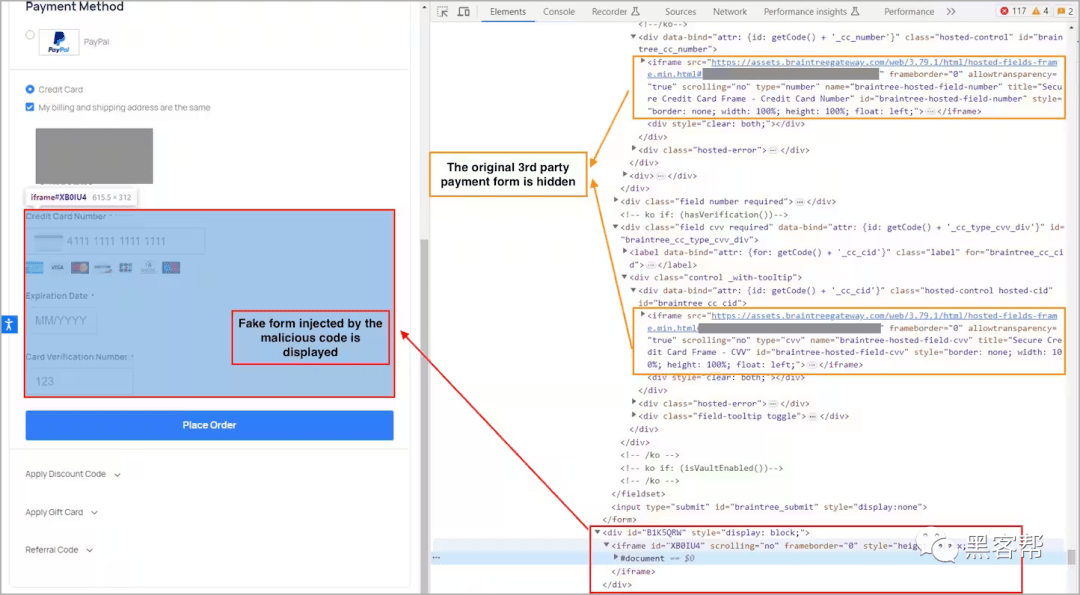

這個竊取器隱藏在一個偽造的表單中,讓網(wǎng)站訪問者填寫包括信用卡號、過期日期和安全碼在內(nèi)的敏感信息。一旦用戶在虛假表單上輸入了這些數(shù)據(jù),他們會收到一個虛假的“會話超時”錯誤提示。

實際上,用戶輸入的所有信息都被以編碼的形式發(fā)送給黑客,通過一個帶有字符串作為查詢參數(shù)的圖像請求URL進行傳輸。這種方式可以逃避網(wǎng)絡(luò)流量監(jiān)控工具的檢測,因為這個請求看起來像是一個普通的圖像獲取事件。然而,解碼這個字符串后,黑客就能獲得用戶的個人和信用卡信息。

Magecart黑客的進化與挑戰(zhàn)

這一利用404頁面的竊取手法突顯了Magecart黑客的進化和多樣化策略,他們不斷讓網(wǎng)站管理員難以找到被感染的惡意代碼并進行清除。對于那些監(jiān)控結(jié)賬頁面上可疑網(wǎng)絡(luò)請求的安全工具來說,這個請求是由一方的路徑發(fā)起的,很容易被忽略。

總結(jié)

在這個數(shù)字化時代,網(wǎng)絡(luò)安全問題變得越來越重要。黑客們不斷創(chuàng)新,尋找新的方式來竊取個人信息和財務(wù)數(shù)據(jù)。通過修改在線商店的404錯誤頁面,Magecart黑客成功隱藏了惡意代碼,竊取了許多顧客的信用卡信息。用戶應(yīng)該保持警惕,避免在不可信的網(wǎng)站上輸入個人敏感信息。同時,網(wǎng)站管理員也應(yīng)加強安全措施,定期檢查網(wǎng)站代碼,及時發(fā)現(xiàn)并清除潛在的安全隱患,保護顧客的利益和信任。